Les ordinateurs quantiques pourraient menacer la sécurité informatique

Selon un rapport de l'Académie nationale des sciences, de l'ingénierie et de la médecine des États-Unis, il est urgent de faire évoluer les systèmes de sécurité par chiffrement pour se préparer à l'avènement d'ordinateurs quantiques capables de casser en très peu de temps les technologies de cryptage existantes.

Le chiffrement est aujourd’hui le pilier de tous les systèmes de défense cyber. Qu’il s’agisse de protéger les données personnelles et les communications des particuliers ou de sécuriser des réseaux ultra sensibles, le principe repose sur l’idée qu’il faudrait au supercalculateur le plus puissant un temps incommensurable pour casser les algorithmes de cryptage.

Toutefois, cette construction sécuritaire pourrait s’effondrer avec l’arrivée d’ordinateurs quantiques qui promettent un bond exponentiel dans la puissance de traitement et pourraient casser le meilleur chiffrement existant. Nous sommes encore très loin d’une telle réalité, mais un groupe d’experts de l'Académie nationale des sciences, de l'ingénierie et de la médecine des États-Unis a décidé de tirer la sonnette d’alarme.

Des standards de chiffrement « post quantique »

Dans leur rapport intitulé Quantum Computing Progress and Prospects (2018), ils estiment qu’il est urgent de commencer à créer des systèmes de chiffrement susceptibles de résister à la puissance d’un ordinateur quantique. Selon eux, l’adoption d’une telle cryptographie pourrait prendre une vingtaine d’années. Or, il n’est pas impossible que des ordinateurs quantiques apparaissent avant cela. Et l’on imagine, dès lors, le danger potentiel que cela pourrait représenter si ces machines étaient utilisées par des États ou des individus pour mener un cyber guerre ou lancer des attaques malveillantes.

Le document des experts souligne le fait que nombre d’institutions publiques et privées ont besoin de sauvegarder des données sensibles pendant des décennies et qu’il est, par conséquent, impératif d’anticiper les menaces futures qui pourraient compromettre les systèmes de chiffrement actuels. La solution passe par la définition de nouveaux standards « post quantique » sur lesquels planche notamment le National Institute of Standards and Technology (agence du département du Commerce des États-Unis). Une première série de propositions ont été soumises au NIST le mois dernier, parmi lesquelles figurent notamment celles de l’Inria (BIG QUAKE), des universités de Bordeaux, Limoges et Toulouse (RQC et HQC), Sorbonne Université, CNRS, Inria (Dual Mode MS).

Source web par: futura sciences

Les articles en relation

Les mille et un atouts des plantes aromatiques et médicinales

Les mille et un atouts des plantes aromatiques et médicinales Améliorer la qualité pour servir au mieux l’économie sociale Plus de mille coopératives opérant dans le domaine des pl

Savoir plus...

Le Grand-duc ascalaphe

Le Grand-duc ascalaphe Rapace appartenant à la famille des Strigidae , le Grand-duc ascalaphe vit dans le désert marocain dans les régions de Rissani, de Tata ou dans le Jbel Bani dans la moyenne vallée du

Savoir plus...

Les Minéraux

Qu'est ce qu'un minéral ? Un minéral est caractérisé par le fait qu'il est constitué d'une seule espèce chimique, c'est à dire que c'est un corps pur. En g&eacu

Savoir plus...

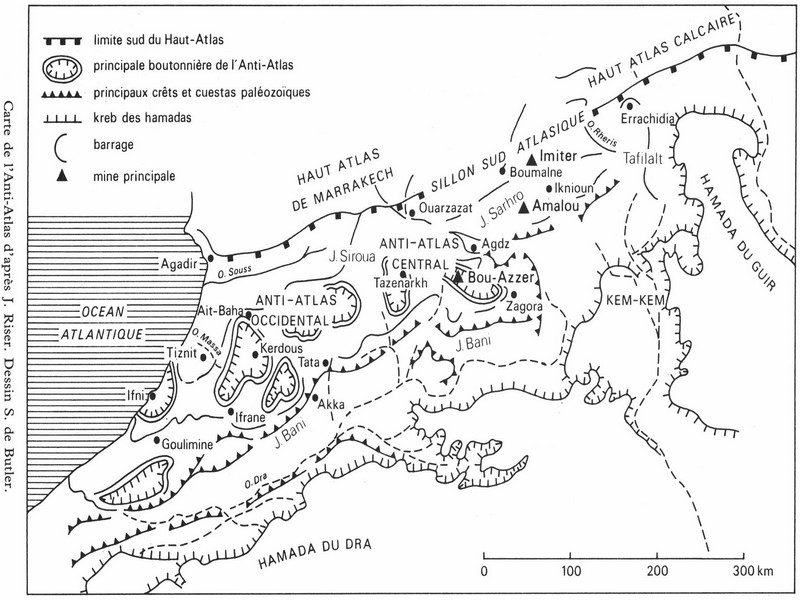

Les données structurales : un vieux socle aux formes puissantes (Anti-Atlas) pour J. Riser

Les données structurales : un vieux socle aux formes puissantes (Anti-Atlas) pour J. Riser La chaîne de l’Anti-Atlas est un immense voussoir dont l’ossature, dans sa partie occidentale et centrale, est consti

Savoir plus...

Le hérisson du désert

Le hérisson du désert Le hérisson du désert est un animal très solitaire, qui aime pendant la journée se réfugier sous un terrier abandonné. Il est très actif à pa

Savoir plus...

La tente Khaima

La tente Khaima Si de nombreux touaregs se sont désormais sédentarisés, la tente Khaima reste un important symbole de l’héritage culturel nomade. Unité spatiale, sociale et familiale au sein d

Savoir plus...

Nopal

Nopal Le nopal est une plante grasse, arborescente, de la famille des cactus. Originaire du Mexique (elle figure sur le drapeau du pays), elle s'est acclimatée sur tout le pourtour de la Méditerranée. Sa tige

Savoir plus...

Convergence promotionnelle entre le tourisme et l’artisanat

Un projet de création et de promotion des circuits touristiques intégrant l’artisanat a été lancé à Fès et à Marrakech pour renforcer la complémentarité entre l

Savoir plus...

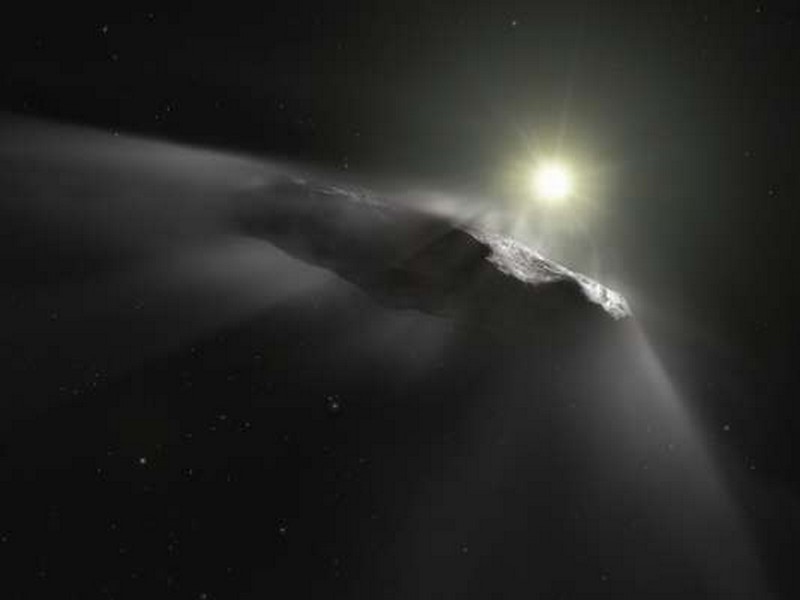

L’hypothèse de deux astronomes : une « sonde extraterrestre » existe dans le système solaire

L’hypothèse de deux astronomes : une « sonde extraterrestre » existe dans le système solaire Ils se sont penchés sur « Oumuamua », le premier objet détecté venant d&rsq

Savoir plus...

Du Dadès à la Vallée du Todra

Du Dadès à la Vallée du Todra La route nationale parcourt entre Boumalne Dadès et Tinghir un paysage absolument désertique qui change seulement en deux points : Imider et Timadrouine. À I

Savoir plus...Les tags en relation

En savoir plus sur " Vulgarisation à NTIC "

Consulter les vidéos de " Vulgarisation à NTIC " Consulter les photos de " Vulgarisation à NTIC " Consulter les publications de " Vulgarisation à NTIC " Consulter les éditions de " Vulgarisation à NTIC " Consulter les communications de " Vulgarisation à NTIC "Recherche du site

Recherche avancée / SpécifiqueNTIC - Nouvelles technologies Informatiques et Communications NTIC

Qu’est ce que NTIC ? Vulgarisation à NTIC

Géoparc et Recherche Scientifique

Le coins de l’étudiant

Blog Géoparc Jbel Bani

Dictionnaire scientifique

Plus de 123.000 mots scientifiques

Les publications

Géo parc Jbel Bani

Circuits & excursions touristiques

cartothéques

Photothéques

Publications & éditions